Prefeitura de Caxias - MA (Prefeitura Municipal de Caxias) - Analista de Sistemas - Instituto Machado de Assis (Instituto Machado de Assis) - 2018

Prefeitura de Caxias - MA (Prefeitura Municipal de Caxias) - Analista de Sistemas - Instituto Machado de Assis (Instituto Machado de Assis) - 2018

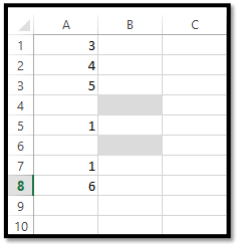

Considere o seguinte trecho de uma planilha editada no Microsoft Excel 2013 em português:

Nas células B4 e B6 dessa planilha inseriram-se, respectivamente, as fórmulas

= MAIOR(A1:A8;4) e =MOD(A2+A3;4).

Os resultados obtidos nas células B4 e B6 decorrentes da inserção dessas duas fórmulas são, respectivamente,

|

a)

6 e 4. |

|

b)

3 e 1. |

|

c)

1 e 3. |

|

d)

4 e 9. |

Analise as seguintes afirmativas sobre funções na ferramenta Microsoft Office Excel 2013 (configuração padrão).

I. A função HOJE é útil quando você precisa exibir a data e a hora atuais em uma planilha.

II. A função ARRED arredonda um número para um número especificado de dígitos.

III. A função CONT.VALORES conta o número de células que não estão vazias em um intervalo.

|

a)

Todos os itens estão corretos. |

|

b)

Apenas os itens I e II estão corretos. |

|

c)

Apenas os itens I e III estão corretos. |

|

d)

Apenas os itens II e III estão corretos. |

Considere as afirmações abaixo sobre navegação na Internet e correio eletrônico:

I. No navegador Google Chrome, um atalho de teclado que permite reabrir a última guia fechada e acessá-la é CTRL + T.

II. Um proxy é um servidor que age como um intermediário para requisições de clientes solicitando recursos de outros servidores. No Firefox as configurações de conexão para usar um servidor proxy podem ser definidas no botão

III. Webmail é um serviço de e-mail que permite ao usuário enviar e receber mensagens usando um navegador de internet.

|

a)

Apenas os itens II e III estão corretos. |

|

b)

Apenas os itens I e II estão corretos. |

|

c)

Apenas o item I está correto. |

|

d)

Todos os itens estão corretos. |

Sobre conceitos de proteção e segurança da informação, malwares e pragas virtuais, julgue os itens abaixo:

I. Screenlogger é um tipo de spyware usado por atacantes para capturar as teclas digitadas pelos usuários em teclados virtuais.

II. Worm é um programa ou parte de um programa de computador, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

III. Um firewall é um dispositivo de segurança da rede que monitora o tráfego de rede de entrada e saída e decide permitir ou bloquear tráfegos específicos de acordo com um conjunto definido de regras de segurança.

|

a)

Apenas os itens I e III estão corretos. |

|

b)

Apenas os itens II e III estão corretos. |

|

c)

Apenas o item I está correto. |

|

d)

Todos os itens estão corretos. |

"O NoSQL existe desde 1998 e não tem nada a ver com o recém-nascido NoSQL Movement, que tem recebido muita visibilidade ultimamente. Enquanto o primeiro é um pacote de software bem definido, um banco de dados relacional para todos os efeitos e apenas intencionalmente não usa SQL como uma linguagem de consulta. O recém-chegado é, principalmente, um conceito (e também não é um romance), que parte a partir do modelo relacional e, portanto, deveria ter sido chamado mais apropriadamente de "NoREL", ou algo nesse sentido, já que não ser baseado em SQL é apenas uma consequência óbvia de não ser relacional, e não o contrário."

(Referência: NoSQL: a non-SQL RDBMS, disponível em http://www.strozzi.it/cgibin/CSA/tw7/I/en_US/NoSQL/Home%20Page.)

Dentre as opções abaixo, aponte aquela que apresenta somente bancos de dados NO-SQL:

|

a) CASSANDRA, MONGODB, SESAME

|

|

b) ORACLE, RIAK, REDIS

|

|

c) RIAK, ORACLE, SESAME

|

|

d) MONGODB, RIAK, ORACLE

|

Relacione as sentenças a seguir:

I. Data Definition Language (DML)

II. Data Control Language (DCL)

III. Data Manipulation Language (DDL)

IV. Data Transaction Language (DTL)

( ) - GRANT, REVOKE

( ) - ROLLBACK, COMMIT

( ) - DELET, INSERT

( ) - COMMENT, ALTER

A sequência correta é:

|

a) IV, II, III, I.

|

|

b) IV, I, III, II.

|

|

c) II, IV, I, III.

|

|

d) I, III, IV, II

|

Assinale a alternativa correta sobre o modelo TCP/IP.

|

a) A camada de INTERNET, composta pelos protocolos TCP e UDP é responsável pelo endereçamento e roteamento do pacote, conectando assim, redes locais.

|

|

b) O protocolo DHCP, utilizado para oferecer, dinamicamente, endereços de rede faz parte da camada de TRANSPORTE.

|

|

c) A camada responsável por receber dados da camada de aplicação e transformá-los para serem repassados à camada de INTERNET é a camada de TRANSPORTE.

|

|

d) A camada de rede é a camada que contém os protocolos IP, ARP, ICMP, IGMP e o ETHERNET, e é responsável pelo envio do datagrama recebido da camada de INTERNET através da rede física.

|

Um ________, às vezes denominado processo leve (Lightweight Process — LW P), compartilha muitos atributos de um processo. ___________ são escalonados em um processador, e cada _________ pode executar um conjunto de instruções independentemente de outros processos e ________. Entretanto, eles não são planejados para existir sozinhos — normalmente pertencem a processos tradicionais, às vezes denominados processos pesados (Heavyweight Processes — HWP).

A sentença acima é a definição, segundo Deitel, de:

|

a) Deadlock

|

|

b) Barramento

|

|

c) Grafo de alocação de recursos

|

|

d) Thread

|

Tratando-se de gerenciamento de memória virtual, a estratégia de substituição de página menos recentemente usada (MRU) : .

|

a) É projetada para beneficiar processos que exibem localidade espacial.

|

|

b) É projetada para beneficiar processos que exibem localidade temporal.

|

|

c) Substitui a página que passou o menor tempo na memória sem ser referida.

|

|

d) Substitui a página que está no sistema há mais tempo.

|