AparecidaPrev (Fundo de Previdência dos Servidores do Município de Aparecida de Goiânia) - Analista de Tecnologia da Informação - UFG (Centro de Seleção - Universidade Federal de Goiás) - 2018

AparecidaPrev (Fundo de Previdência dos Servidores do Município de Aparecida de Goiânia) - Analista de Tecnologia da Informação - UFG (Centro de Seleção - Universidade Federal de Goiás) - 2018

O processo de engenharia de requisitos é composto de quatro atividades de alto nível, que são:

|

a) identificação, aceitação, qualidade e estruturação.

|

|

b) representação, organização, armazenamento e implementação.

|

|

c) funcionalidade, usabilidade, confiabilidade e eficiência.

|

|

d) introdução, análise, especificação e validação.

|

Gerência de Configuração de Software (GCS) é um conjunto de atividades de apoio que permite a absorção ordenada das mudanças inerentes ao desenvolvimento de software, mantendo a integridade e a estabilidade durante a evolução do projeto. Um exemplo de ferramenta de controle de versão é:

|

a) mercurial.

|

|

b) forlogic.

|

|

c) selenium.

|

|

d) dispersão.

|

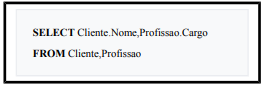

Leia o seguinte trecho do código SQL.

Nesse código é apresentado um campo de duas tabelas após o SELECT, as tabelas de quais elas se originam no FROM, e no WHERE especificamos a ligação entre as tabelas. Neste exemplo de código SQL, a chave estrangeira é:

|

a) Profissao.Cargo.

|

|

b) Cliente.Profissao.

|

|

c) Profissao.Codigo.

|

|

d) Cliente.Nome.

|

Os sistemas operacionais, ao longo do tempo, foram desenvolvidos para atender os hardwares e separados em diferentes tipos. O tipo de sistema operacional conhecido por possuir grandes restrições de consumo de energia e de memória e que, na maioria das vezes, pode realizar apenas uma função é conhecido como sistemas operacionais de

|

a) tempo real.

|

|

b) computadores pessoais.

|

|

c) sistemas embarcados.

|

|

d) cartões inteligentes.

|

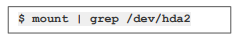

Observe a linha de comando a seguir.

Essa linha de comando utiliza o operador “|" (pipe), que serve basicamente para

|

a) armazenar o conteúdo de hda2 no disco rígido.

|

|

b) listar o dispositivo hda2, junto com o comando “grep”.

|

|

c) redirecionar a saída do comando mount.

|

|

d) encaminhar o conteúdo do comando mount para um arquivo em hda2.

|

O comando do Linux “netstat”, quando executado,

|

a) faz port scan na rede para visualizar portas abertas.

|

|

b) apresenta para o usuário o estado da rede.

|

|

c) visualiza as rotas utilizadas pelo roteador da rede.

|

|

d) apresenta o shell em outras versões de sistemas linux.

|

Um módulo para o núcleo Linux que, juntamente a alguns scripts, oferece um dispositivo de bloco projetado para disponibilizar dispositivos de armazenamento distribuídos, geralmente utilizado em clusters de alta disponibilidade, é uma ferramenta que funciona como um sistema RAID. Qual é essa ferramenta?

|

a) MRPC.

|

|

b) ZRAID.

|

|

c) DRDB.

|

|

d) RSYNC.

|

Uma unidade NAS (Network-Attached Storage) é essencialmente um servidor conectado à rede, com a funcionalidade única de promover serviços de armazenamento de dados para outros dispositivos da rede. Uma desvantagem dessa tecnologia é:

|

a) perde poder de CPU e de I/O, comparado com outros, apesar do fácil compartilhamento de arquivos.

|

|

b) pode diminuir consideravelmente a disponibilidade de dados se utilizar RAID e clustering.

|

|

c) pode afetar o desempenho dos outros servidores quando o compartilhamento é dividido.

|

|

d) pode ser menos confiável na redundância ao acesso de dados e às fontes de energia.

|

O perfil de um profissional de auditoria em segurança deve

|

a) unir aspectos da área de exatas e conhecer detalhes da área de saúde para fazer um exame minucioso de cada situação.

|

|

b) entender aspectos da rotina de um cirurgião para conhecer os detalhes e evidenciar cada prova para detectar incertezas.

|

|

c) basear-se em fatos históricos e geográficos com cautela, para detectar com clareza e reconhecer rotinas em ambiente de trabalho.

|

|

d) utilizar da capacidade de comunicação da área de ciências humanas e basear-se no raciocínio lógico e na visão de processos da área de exatas.

|

Uma rede pode encontrar uma “rachadura” (falha) em um design mal planejado ou uma implementação mal realizada, ou até em controles internos de um sistema mal elaborado, ocasionando à rede pequenas falhas na política de segurança. Esta descrição define

|

a) ameaça.

|

|

b) vulnerabilidade.

|

|

c) risco.

|

|

d) incerteza.

|