UFSC (Universidade Federal de Santa Catarina) - Técnico de Tecnologia da Informação - UFSC (Universidade Federal de Santa Catarina) - 2018

UFSC (Universidade Federal de Santa Catarina) - Técnico de Tecnologia da Informação - UFSC (Universidade Federal de Santa Catarina) - 2018

No sistema operacional Ubuntu Linux, qual comando no terminal (Bash) mostra as últimas linhas do arquivo saida.log e continua a mostrar novas informações no caso de estas serem adicionadas ao referido arquivo?

|

a) cat -f saida.log

|

|

b) tail saida.log | grep -f

|

|

c) tail -f | cat saida.log

|

|

d) tail -n 10 saida.log

|

|

e) cat | tail -f 10 saida.log

|

Na operação criptográfica em que uma pessoa cifra com sua chave privada o resultado da aplicação de uma função hash a um texto plano, tem-se atendido(s) o(s) seguinte(s) princípio(s):

|

a) confidencialidade e integridade.

|

|

b) irrefutabilidade e integridade.

|

|

c) irrefutabilidade, integridade e confidencialidade.

|

|

d) irrefutabilidade, apenas.

|

|

e) integridade, apenas.

|

Sobre os tipos de backup (cópias de segurança) de arquivos, é correto afirmar que:

|

a)

no backup incremental são copiados os arquivos desde o último backup completo, ou seja, isso não se aplica a backups incrementais e diferenciais. |

|

b)

no backup completo, no qual todos os arquivos são copiados, as vantagens são a rapidez na realização do backup e na recuperação, e a desvantagem é o espaço utilizado para armazenamento. |

|

c)

a maior desvantagem do backup incremental é que seu processo de recuperação é mais complexo e lento, pois são recuperadas as informações do último backup completo, seguido de todos os backups incrementais até o momento da falha. |

|

d)

no backup diferencial são copiados todos os dados alterados desde o último backup completo ou incremental. |

|

e)

a vantagem do backup diferencial sobre o incremental é que são armazenados menos dados desde o último backup completo. |

Com relação aos serviços e protocolos de rede, analise as seguintes afirmativas e assinale a alternativa correta.

I. O serviço de DNS permite criar múltiplos registros do tipo “A" para um mesmo nome.

II. A “Indicação de Nome de Servidor" (Server Name Indication – SNI) torna possível estabelecer uma conexão HTTPS mesmo existindo múltiplos certificados (distintos) no servidor.

III. O serviço de DHCP pode informar aos clientes (equipamentos) o endereço do servidor de tempo (NTP).

|

a) Somente a afirmativa I está correta.

|

|

b) Somente a afirmativa III está correta.

|

|

c) Todas as afirmativas estão corretas.

|

|

d) Somente as afirmativas II e III estão corretas.

|

|

e) Somente as afirmativas I e II estão corretas.

|

Com relação aos ativos de rede, analise as afirmativas abaixo e assinale a alternativa correta.

I. Utilizar jumbo frames é uma forma de minimizar a quantidade de cabeçalhos trafegados.

II. O protocolo de autenticação IEEE 802.1x pode ser utilizado tanto na rede cabeada quanto na rede sem fio.

III. A redundância da conectividade entre dois equipamentos (gerenciáveis e padronizados) pode ser implementada tanto com agregação de conexões (Link Agregation – LACP) quanto com o protocolo Spanning Tree (STP).

|

a)

Somente a afirmativa I está correta. |

|

b) Nenhuma das afirmativas está correta.

|

|

c) Somente as afirmativas II e III estão corretas.

|

|

d) Todas as afirmativas estão corretas.

|

|

e) Somente as afirmativas I e II estão corretas.

|

Considere a seguinte afirmação em relação à criação de arrays em Java e assinale a alternativa que completa corretamente as lacunas da frase abaixo.

O tamanho do array é determinado ___________ e, uma vez definido, _______ ser alterado durante a execução do programa.

|

a) exclusivamente durante a execução do programa – pode

|

|

b) exclusivamente durante a compilação do programa – não pode

|

|

c) exclusivamente durante a execução do programa – não pode

|

|

d) exclusivamente durante a compilação do programa – pode

|

|

e) durante a compilação ou durante a execução do programa – não pode

|

No sistema operacional Linux, quais são os valores correspondentes à leitura, à escrita e à execução, respectivamente, nas permissões de arquivos?

|

a) 7, 5 e 5.

|

|

b) 4, 2 e 1.

|

|

c) 6, 4 e 4.

|

|

d) 7, 5 e 4.

|

|

e) 7, 5 e 1.

|

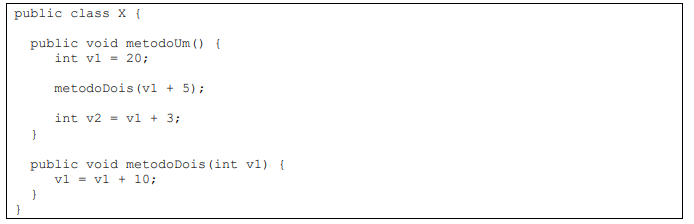

Considere a seguinte classe, escrita na linguagem Java:

Durante a execução do método metodoUm(), qual valor será atribuído à variável v2?

|

a) 25

|

|

b) 30

|

|

c) 33

|

|

d) 23

|

|

e) 28

|

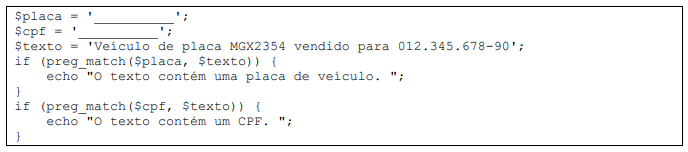

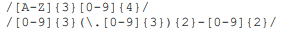

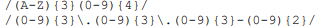

Considere o código abaixo, escrito na linguagem PHP, com duas lacunas na primeira e na segunda linhas:

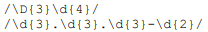

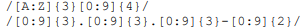

Assinale a alternativa que contém duas expressões regulares que preencham as lacunas no código acima de modo a identificar, respectivamente:

• uma placa de um veículo, com três letras maiúsculas seguidas por quatro dígitos decimais;

• um número de CPF, com três sequências de três dígitos decimais, separadas por um ponto, seguidas de um hífen e de dois dígitos decimais.

|

a)

|

|

b)

|

|

c)

|

|

d)

|

|

e)

|

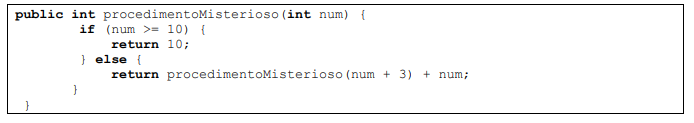

Considere o código abaixo, escrito na linguagem Java:

Assinale a alternativa que especifica o resultado produzido por três execuções do método procedimentoMisterioso(), usando em cada uma os argumentos 3, 5 e 7, respectivamente.

|

a) 3, 5 e 7.

|

|

b) 9, 13 e 17.

|

|

c) 13, 15 e 17.

|

|

d) 28, 23 e 17.

|

|

e) 12, 15 e 23.

|