TRE-PR (Tribunal Regional Eleitoral do Paraná) - Analista Judiciário - Análise de Sistemas - FCC (Fundação Carlos Chagas) - 2017

TRE-PR (Tribunal Regional Eleitoral do Paraná) - Analista Judiciário - Análise de Sistemas - FCC (Fundação Carlos Chagas) - 2017

Considere que em uma organização que utiliza a ITIL v3 edição 2011, um usuário de um serviço abriu um chamado para o Service Desk solicitando a restauração ao normal da operação de um serviço que se tornou indisponível. Após a restauração da operação do serviço, um chamado foi aberto para se encontrar a causa raiz da indisponibilidade e resolvê-la definitivamente evitando, assim, novas ocorrências. Os processos da Operação de Serviço responsáveis por restaurar o serviço ao seu estado normal e por identificar a causa raiz da indisponibilidade são, respectivamente, Gerenciamento de

|

a) Eventos e Gerenciamento de Incidentes.

|

|

b) Incidentes e Gerenciamento de Problemas.

|

|

c) Mudanças e Gerenciamento de Incidentes.

|

|

d) Problemas e Cumprimento de Requisição.

|

|

e) Chamados e Gerenciamento de Problemas.

|

Na Resolução nº 182 de 17/10/2013 consta que as contratações de Solução de Tecnologia da Informação e Comunicação − STIC deverão ser precedidas pela entrega de um documento, pela área demandante, em consonância com os estudos preliminares da STIC elaborados pela Equipe de Planejamento da Contratação, conforme estabelecido no artigo 12. Este documento é

|

a) o Plano Estratégico ou Plano de Governança.

|

|

b) o Plano Tático ou Plano Operacional.

|

|

c) a Declaração do Escopo ou Estudo da Viabilidade.

|

|

d) a Análise de Necessidade ou Termo de Viabilidade.

|

|

e) o Projeto Básico ou Termo de Referência.

|

Aplicações Java EE usam o modelo cliente-servidor, distribuindo as tarefas e cargas de trabalho entre os fornecedores de um serviço (servidores) e os requerentes dos serviços (clientes). Nestas aplicações,

|

a) componentes EJB e JPA são executados no lado do cliente, assim como páginas web criadas com HTML e JSP.

|

|

b) componentes JSP e Servlet são executados na JVM instalada no lado cliente e integrada ao navegador do usuário.

|

|

c) componentes de implantação WAR contém arquivos JAR, EAR, XML, EJB, JSF, servlet e páginas web.

|

|

d) um servidor de aplicação padrão normalmente contém um contêiner web e um contêiner EJB.

|

|

e) o Tomcat é a implementação de referência para servidor de aplicação, suportando JSP, Servlet, EJB, JPA, JSF e JMS.

|

Considere, por hipótese, que o Tribunal Regional Eleitoral está adotando as práticas do Modelo de Referência MPS para Software (MR-MPS-SW) do guia MPS.BR. O Tribunal já atingiu um nível de maturidade no qual os processos Gerência de Projetos e Gerência de Requisitos foram implantados, bem como os atributos de processo indicados. Em busca de mais um nível de maturidade, o Tribunal está implantando o processo Garantia da Qualidade, visando assegurar que os produtos de trabalho e a execução dos processos estejam em conformidade com os planos, procedimentos e padrões estabelecidos pela equipe de analistas. Desta forma, o Tribunal pretende atingir o nível de maturidade

|

a)

D – Parcialmente Definido. |

|

b)

E – Gerenciado. |

|

c)

E – Parcialmente Definido. |

|

d)

F – Parcialmente Gerenciado. |

|

e)

F – Gerenciado. |

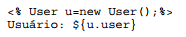

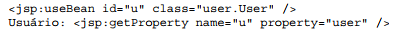

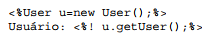

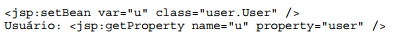

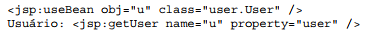

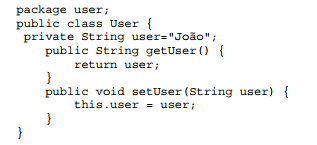

Em uma aplicação web que utiliza JavaBeans há a seguinte classe:

Ao executar a aplicação, comandos da página index.jsp exibiram no navegador o conteúdo abaixo.

Os comandos que estão no corpo da página index.jsp são:

|

a)

|

|

b)

|

|

c)

|

|

d)

|

|

e)

|

AJAX allows web pages to be updated asynchronously by exchanging data with a web server behind the scenes. This means that it is possible to update parts of a web page, without reloading the whole page. To send a request to a server, we use the send() and

|

a) open() methods of the XMLHttpRequest object.

|

|

b) readyState() methods of the XMLHttpRequest class.

|

|

c) submit() functions of the ActiveXObject object.

|

|

d) open() functions of the HttpActiveXObject class.

|

|

e) submit()functions of the XMLHttpRequest program.

|

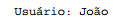

Considere o fragmento de código abaixo, retirado de uma classe de acesso a dados em uma aplicação que utiliza Java Database Connectivity − JDBC e Java 8.

Para tratar corretamente as exceções que podem ser lançadas no bloco try{}, a lacuna I deve ser preenchida com

|

a) ClassNotFoundException | SQLException

|

|

b) DriverException | MySQLException

|

|

c) ClassNotFoundException | JDBCException

|

|

d) JDBCException | SQLException

|

|

e) SQLException | DriverException

|

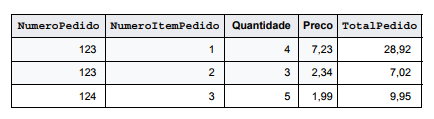

Considere a tabela ItemPedido abaixo, onde a chave primária é composta pelos campos NumeroPedido e NumeroItemPedido.

É correto afirmar que

|

a) para esta tabela estar na 2FN a chave primária não pode ser composta.

|

|

b) NumeroPedido não pode conter valores repetidos, pois é parte da chave primária.

|

|

c) para esta tabela estar na 3FN a coluna TotalPedido deve ser excluída.

|

|

d) esta tabela está na 3FN porque não tem dependência transitiva de colunas.

|

|

e) esta tabela está na 1FN porque a chave primária é composta.

|

O gerenciamento de transações em um banco de dados deve considerar um conjunto de propriedades conhecidas pela sigla ACID.

I. Uma transação interrompida ao meio pode deixar o banco de dados em um estado inconsistente. O banco de dados deve prover recursos para remoção dos efeitos de transações incompletas, garantindo assim a autenticidade.

II. A consistência tem por objetivo garantir que o banco de dados antes da transação esteja consistente e que após a transação permaneça consistente. Todas as regras devem ser aplicadas às modificações da transação para manter toda a integridade dos dados.

III. Modificações feitas por transações simultâneas devem ser isoladas das modificações feitas por qualquer outra transação simultânea. O isolamento deve garantir que duas transações, executadas de forma concorrente, devem ter o mesmo resultado que teria se fossem executadas em ordem serial.

IV. O SGBD mantém um registro (log) das ações executadas pelo usuário para que, se ocorrer queda do sistema antes que todas as mudanças tenham sido feitas em disco, este log seja usado para restaurar o estado do banco de dados quando o sistema for reiniciado, garantindo assim a disponibilidade.

As propriedades ACID sublinhadas que estão corretamente definidas são as que constam APENAS em

|

a) II, III e IV.

|

|

b) I e III.

|

|

c) I e IV.

|

|

d) II e III.

|

|

e) II e IV.

|

Um Database Administrator − DBA Oracle deseja conceder à usuária Maria os privilégios para criar sessão de conexão no banco de dados e criar tabelas, permitindo ainda que ela possa estender seus privilégios para outros usuários. O comando que o DBA deverá utilizar é:

|

a) GRANT CREATE SESSION, CREATE TABLE TO Maria WITH RESTRICTED OPTION;

|

|

b) GRANT CREATE SESSION, CREATE TABLE TO Maria WITH ADMIN OPTION;

|

|

c) GRANT PRIVILEGE CREATE SESSION, CREATE TABLE TO Maria WITH GRANT OPTION;

|

|

d) GRANT ADMIN CREATE SESSION, CREATE TABLE TO Maria;

|

|

e) GRANT CREATE SESSION, CREATE TABLE TO Maria WITH GRANT OPTION;

|