ENADE (Exame Nacional de Desempenho de Estudantes) - Ciência da Computação - INEP (Instituto Nacional de Estudos e Pesquisas Educacionais Anísio Teixeira) - 2017

ENADE (Exame Nacional de Desempenho de Estudantes) - Ciência da Computação - INEP (Instituto Nacional de Estudos e Pesquisas Educacionais Anísio Teixeira) - 2017

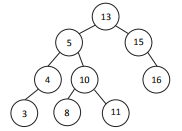

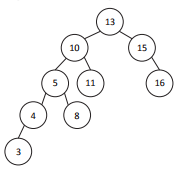

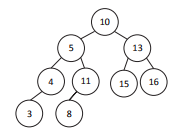

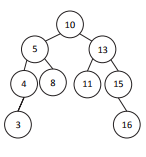

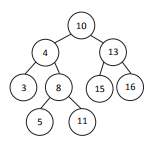

A seguir, é apresentado um exemplo de árvore AVL

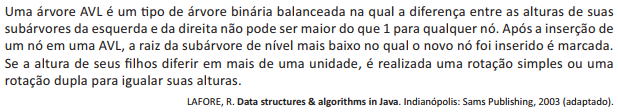

Pelo exposto no texto acima, após a inserção de um nó com valor 3 na árvore AVL exemplificada, é correto afirmar que ela ficará com a seguinte configuração:

|

a)

|

|

b)

|

|

c)

|

|

d)

|

|

e)

|

Considere os seguintes requisitos para desenvolvimento de uma solução para uma rede de restaurantes fast-food:

Quando o status de um pedido é atualizado, todos os dispositivos dos envolvidos devem receber a informação. Os sistemas a ser atualizados incluem os acessados pelo entregador, pela linha de produção e pela central de atendimento. Espera-se ainda que outros sistemas possam ser incluídos futuramente (por exemplo, sistema de pedido on-line do cliente), devendo se comportar da mesma forma.

Considerando esse contexto, avalie as asserções a seguir e a relação proposta entre elas.

I. O requisito apresentado pode ser implementado com a utilização do padrão de projeto Observer.

PORQUE

II. O padrão de projeto Observer realiza o estilo arquitetura! cliente-servidor, no qual o servidor é responsável por enviar notificações aos clientes sempre que houver atualização em alguma informação de interesse.

A respeito dessas asserções, assinale a opção correta.

|

a) As asserções I e II são proposições verdadeiras, e a II é uma justificativa correta da I.

|

|

b) As asserções I e II são proposições verdadeiras, mas a II não é uma justificativa correta da I.

|

|

c) A asserção I é uma proposição verdadeira, e a II é uma proposição falsa.

|

|

d) A asserção I é uma proposição falsa, e a II é uma proposição verdadeira.

|

|

e) As asserções I e II são proposições falsas.

|

O encapsulamento é um mecanismo da programação orientada a objetos no qual os membros de uma classe (atributos e métodos) constituem uma caixa preta. O nível de visibilidade dos membros pode ser definido pelos modificadores de visibilidade "privado", "público" e "protegido".

Com relação ao comportamento gerado pelos modificadores de visibilidade, assinale a opção correta.

|

a) Um atributo privado pode ser acessado pelos métodos privados da pró pria classe e pelos métodos protegidos das suas classes descendentes.

|

|

b) Um atributo privado pode ser acessado pelos métodos públicos da própria classe e pelos métodos públicos das suas classes descendentes.

|

|

c) Um membro público é visível na classe à qual ele pertence, mas não é visível nas suas classes descendentes.

|

|

d) Um método protegido não pode acessar os atributos privados e declara dos na própria classe.

|

|

e) Um membro protegido é visível na classe à qual pertence e em suas classes descendentes.

|

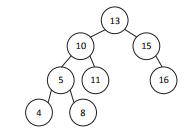

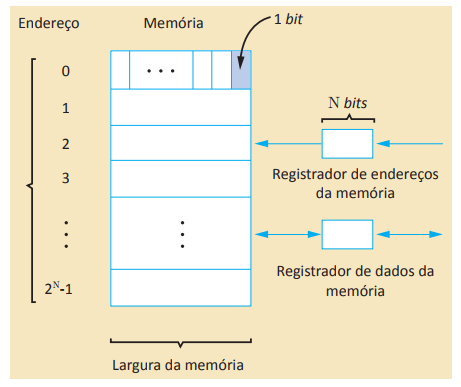

A figura que se segue apresenta a estrutura de uma unidade de memória de acesso aleatório.

Considerando o funcionamento de uma memória de acesso aleatório, avalie as afirmações a seguir.

I. Se a largura do registrador de endereços da memória for de 8 bits, o tamanho máximo dessa unidade de memória será de 256 células.

II. Se o registrador de dados da memória tiver 8 bits, será necessária mais que uma operação para armazenar o valor inteiro 2 024 nessa unidade de memória.

III. Se o registrador de dados da memória tiver 12 bits, é possível que a largura da memória seja de 8 bits.

É correto o que se afirma em

|

a) I, apenas.

|

|

b) III, apenas.

|

|

c) I e II, apenas.

|

|

d) II e III apenas.

|

|

e) I, II e III.

|

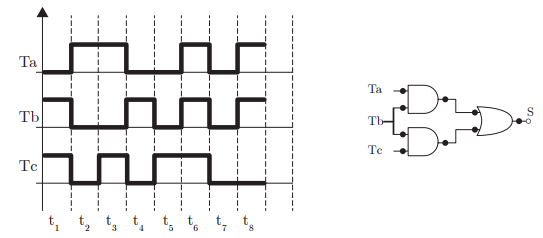

Os sistemas de refrigeração de piscinas de combustível em usinas nucleares evitam que a temperatura desses tanques exceda o limite de segurança. O circuito representado na figura a seguir atende aos requisitos necessários para o controle da ativação do sistema de resfriamento quando a temperatura está próxima de seu ponto crítico.

O diagrama de tempo ilustrado na figura apresenta uma amostra das temperaturas lidas desde o momento t1 ao t8 . Os sinais de entrada Ta, Tb e Te são de termômetros que medem a temperatura da piscina em diferentes pontos ao longo do dia e S é o terminal de acionamento do sistema.

Nesse contexto, assinale a opção em que são apresentados os momentos em que o sistema foi acionado.

|

a)

t1,t4, e t8. |

|

b)

t1,t6, e t8. |

|

c)

t2,t4, e t6. |

|

d)

t2,t6, e t8. |

|

e)

t3,t5, e t7. |

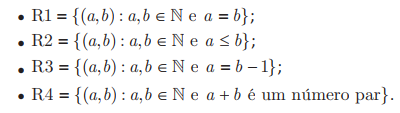

Uma relação de equivalência é uma relação binária R em um conjunto A, tal que R é reflexiva, simétrica e transitiva.

Considere as relações binárias apresentadas a seguir.

São relações de equivalência apenas o que se apresenta em

|

a) R2 e R3.

|

|

b) R1 e R3.

|

|

c) R1 e R4.

|

|

d) R1, R2 e R4.

|

|

e) R2, R3 e R4.

|

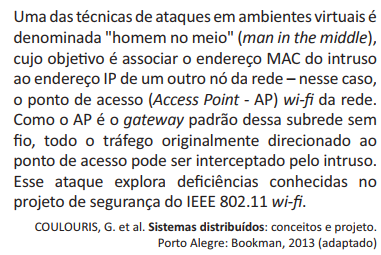

Considerando um ataque virtual pela técnica "homem no meio", por meio de Address Resolution Protocol (ARP) spoofing, avalie as afirmações a seguir.

I. O problema do compartilhamento de chave presente no projeto de segurança do AP pode ser resolvido com a utilização de um protocolo baseado em chave pública para negociar chaves individuais, como é feito no Transport Layer Security(TL.S) I Secure Sockets Layer (SSL).

II. O problema do desvio de tráfego causado pelo ataque de homem no meio pode ser evitado com a configuração de um firewall nos pontos de acesso que filtram tráfego entre clientes de uma mesma sub-rede.

III. O problema da falta de autenticação dos pontos de acesso sem fio pode ser contornado, obrigando-se o ponto de acesso a fornecer um certificado que possa ser autenticado pelo uso de uma chave pública obtida de terceiros.

IV. A vulnerabilidade das chaves de 40 bits ou 64 bits a ataques de força bruta pode ser evitada utilizando-se um AP que permita chaves de 128 bits e limitando-se o tráfego a dispositivos compatíveis com chaves de 128 bits.

É correto apenas o que se afirma em

|

a) I e II.

|

|

b) I e III.

|

|

c) II e IV.

|

|

d) I, III e IV.

|

|

e) II, III e IV.

|

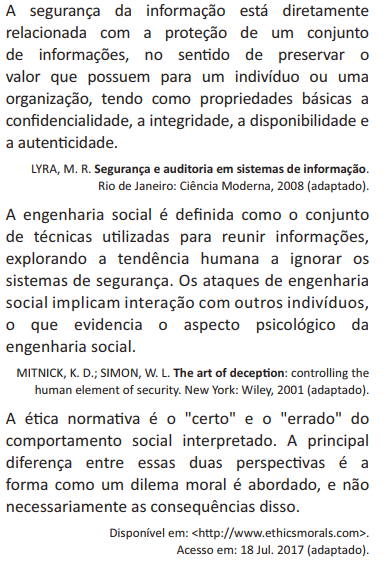

Em relação à segurança da informação, avalie as afirmações a seguir.

I. As empresas sempre estarão vulneráveis, pois o fator humano é o elo mais fraco da segurança da informação.

II. A segurança da informação não é um produto e, sim, um processo.

III. A ética profissional é um importante fator a ser considerado na segurança da informação.

É correto o que se afirma em

|

a) I, apenas.

|

|

b) II, apenas.

|

|

c) I e III, apenas.

|

|

d) II e III, apenas.

|

|

e) I, II e III.

|

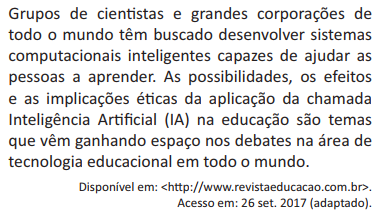

A respeito da adoção de técnicas de IA no processo educacional, avalie as asserções a seguir e a relação proposta entre elas.

I. Algoritmos de IA adaptativos podem auxiliar a experiência de aprendizado da pessoa de acordo com o seu perfil.

PORQUE

II. Os sistemas com algoritmos de IA adaptativos analisam respostas anteriores, buscando determinados padrões que possam indicar pontos de dificuldade ou facilidade da pessoa em relação a determinado assunto.

A respeito dessas asserções, assinale a opção correta.

|

a) As asserções I e II são proposições verdadeiras, e a II é uma justificativa correta da I.

|

|

b) As asserções I e II são proposições verdadeiras, mas a II não é uma justificativa correta da I.

|

|

c) A asserção I é uma proposição verdadeira, e a II é uma proposição falsa.

|

|

d) A asserção I é uma proposição falsa, e a II é uma proposição verdadeira.

|

|

e) As asserções I e II são proposições falsas.

|

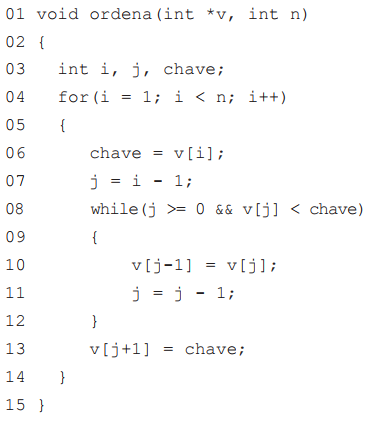

O algoritmo a seguir recebe um vetor v de números inteiros e rearranja esse vetor de tal forma que seus elementos, ao final, estejam ordenados de forma crescente.

Considerando que nesse algoritmo há erros de lógica que devem ser corrigidos para que os elementos sejam ordenados de forma crescente, assinale a opção correta no que se refere às correções adequadas.

|

a)

A linha 04 deve ser corrigida da seguinte forma: for ( i = 1 ; i < n - 1; i++) e a linha 13, do seguinte modo: v [ j - 1] = chave ;. |

|

b)

A linha 04 deve ser corrigida da seguinte forma: for(i = 1; i < n - 1 ; i ++) e a linha 07, do seguinte modo: j = i + 1;. |

|

c)

A linha 07 deve ser corrigida da seguinte forma: j = i + 1 e a linha 08, do seguinte modo: while ( j >= 0 && v [j] >chave) . |

|

d)

A linha 08 deve ser corrigida da seguinte forma: while( j >= 0 && v[j] >chave) e a linha 10, do seguinte modo: v [ j + 1] = v [ j] ; . |

|

e)

A linha 10 deve ser corrigida da seguinte forma: v[j + 1] v [j]; e a linha 13,do seguinte modo: v [ j - 1 ] = chave ;. |